病毒測試環境建置

-

Tester1

OS: Windows_7_x64

Antivirus: Microsoft Endpoint

額外安裝Wireshark、oCam、Regshot以便擷取網路封包、畫面擷取和機碼比對,並且透過PowerShell語法放入500個30MB的PDF檔案方便觀察檔案加密過程。

PowerShell語法如下:

for ( $i=1; $i -le 500; $i++ ){

$a = "{0:D3}" -f $i

copy C:\Users\A4513\Desktop\LAB\test.pdf C:\Users\A4513\Desktop\LAB\$a.pdf

}

為了防止勒索病毒感染擴散公司內部電腦/機台,Tester1必須從公司網路隔離出來,因此手動退出公司網域,並在Forescout中阻擋測試筆電連上公司內部網路。

退出網域:

而外安裝oCam、Wireshark、Regshot,並建立500個pdf檔案:

-

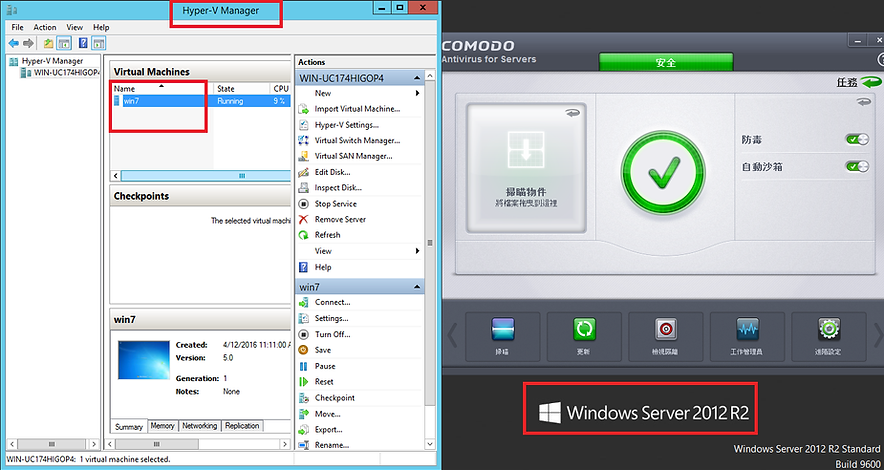

Tester2(Host: Server2012_R2_x64 Guest: Win7_x64)

OS: Windows 2012 R2

Antivirus: Comodo Endpoint

為了測試Comodo Endpoint是否可以避免勒索病毒對檔案的加密,針對Comodo CESM的系統要求,我們在實體機安裝Windows Server2012 標準預設環境且裝入Comodo CESM + Comodo AV/Sandbox ,並透過Hyper-V 建立一台win 7 VM 裝入Comodo Agent + Comodo AV/Sandbox/Firewall。

勒索病毒中毒模擬

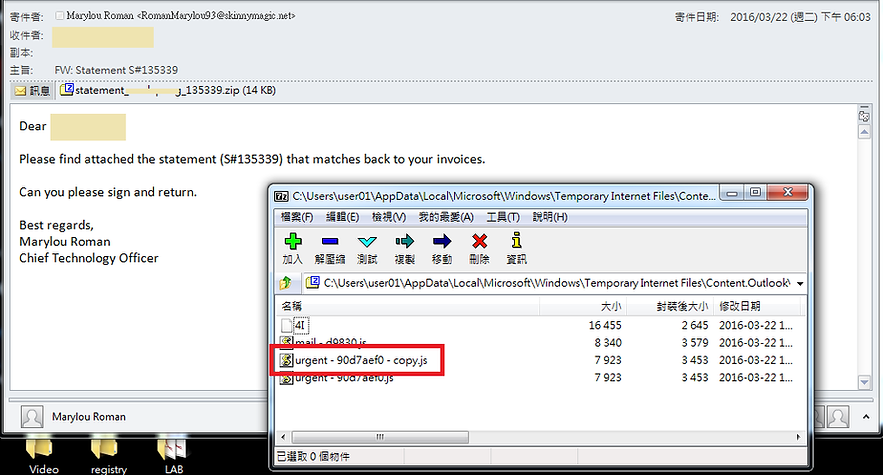

TEST1(2016/03/23-Locky Ransomware)

病毒來源:公司同仁收到的惡意郵件

開啟郵件內的zip附件檔,並點選其中一個js執行檔

對IP:92.243.24.96 連線下載加密執行程式

對IP:84.19.170.244 連線取得加密金鑰

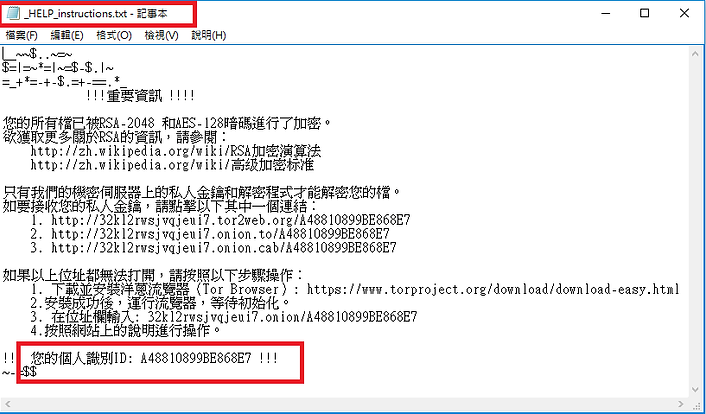

檔案/檔名被加密,且新增付贖金教學檔案

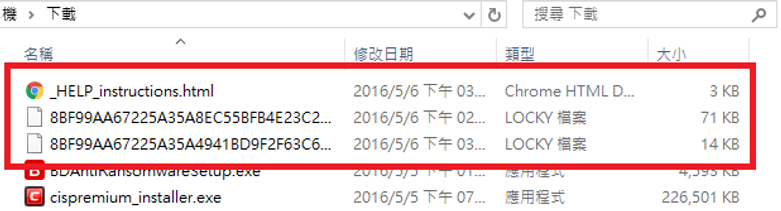

TEST2(2016/05/06-Locky Ransomware)

病毒來源:同仁轉寄給MIS的惡意郵件

1.開啟附件檔內的js檔,對外連線下載取得exe執行檔

2.exe執行檔開始對外連線取得加密金鑰

3.進行檔案加密

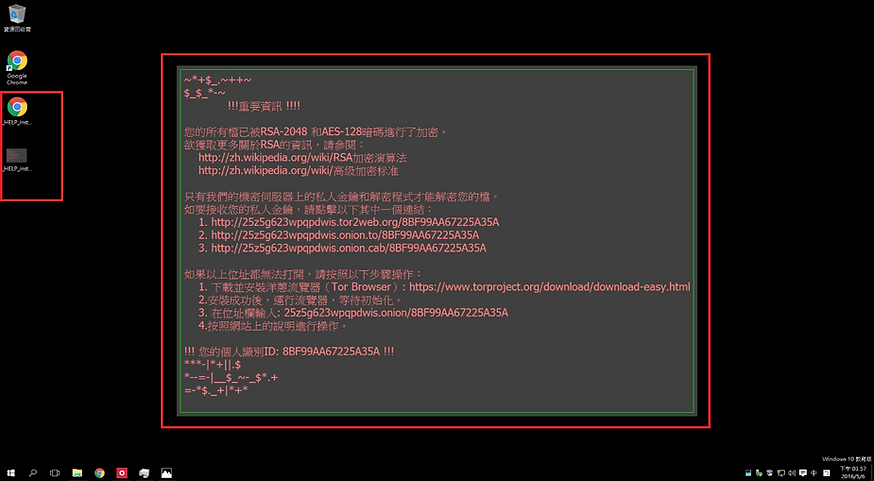

4.檔案加密完成且更換桌布並留下付贖金教學

移除本機管理員權限

分別使用Normal User和Power User 測試執行勒索病毒,結果仍無法避免勒索病毒加密電腦內的檔案,由本次實驗可以發現,勒索病毒在執行加密時不需要有很大的本機權限。

新增test1、test2使用者,權限分別是NormalUser和PowerUser:

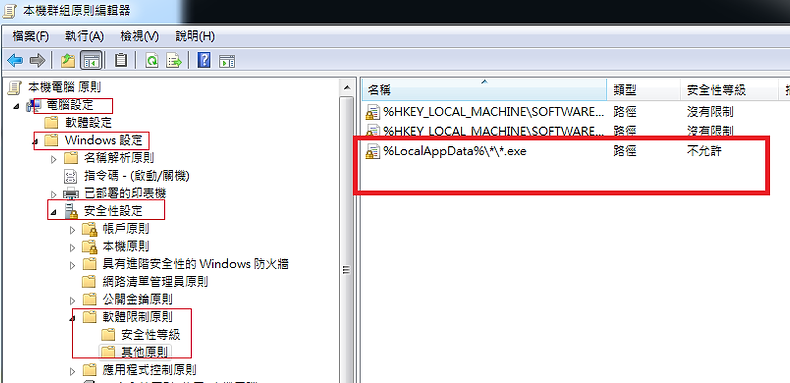

本機群組原則新增軟體限制原則

在本機群組原則編輯器中[電腦設定] > [安全性設定] > [軟體限制原則] > [其他原則] 一一新增下列六個路徑規則:

%AppData%\*.exe

%AppData%\*\*.exe

%AppData%\*.js

%LocalAppData%\*.exe

%LocalAppData%\*\*.exe

%LocalAppData%\*.js

並將安全性等級設為不允許,測試哪一條路徑規則能成功防止勒索病毒在路徑C:\Users\****\AppData\Local\Temp下的系統暫存exe執行檔被執行。

測試後,只有[%LocalAppData%\*\*.exe]這條路徑規則能順利擋下勒索病毒對電腦資料加密的動作,並彈出封鎖的對話框。

路徑規則與封鎖病毒執行檔的畫面:

BitDefender Anti-ransomware

Bitdefender Anti-Ransomware為防毒軟體公司Bitdefender釋出的一款號稱能夠對抗勒索軟體的工具,可預防目前流行的幾款勒索軟體,包括Locky、TeslaCrypt與CTB-Locker。

安裝後,關閉其餘防毒軟體,實際點選Ransomware執行檔,可以發現Bitdefender Anti-Ransomware可以順利阻擋Ransomware在AppData\Local\Temp路徑底下所執行的程式,並且彈出惡意程式無法被執行的視窗。

Comodo Endpoint

Comodo為一套白名單防護機制,唯有已知無危害或允許的程式才能被正常執行,其餘皆會進入沙箱中觀察。

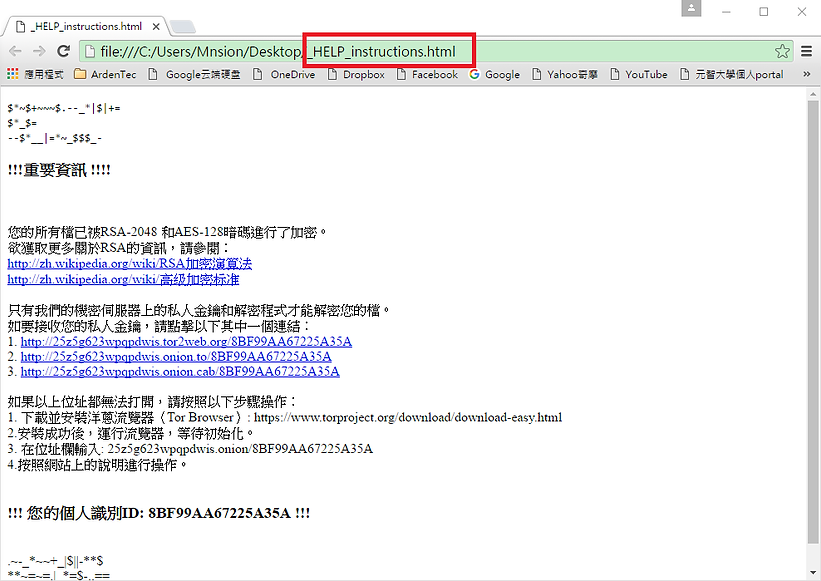

為了測試Comodo是否能順利防止勒索病毒將檔案加密,我們將勒索病毒放入tester2的VM Guest內,此Guest為Win7作業環境並安裝完整版Comodo Endpoint (AV/Firewall/Sandbox),執行惡意js檔案後,勒索病毒開始進入沙箱中執行,過程中觀察到,此js檔會連網下載exe執行檔,此exe執行檔便開始對固定某幾個IP取得加密金鑰並同時將虛擬機內的檔案進行加密(jpg/excel/ word/……),所有檔案加密完成後(約15秒),病毒會在對外下載付贖金教學圖片檔/網頁檔放入含有被加密資料的資料夾中,並將桌布更換且開啟付贖金教學網頁。

實驗結果發現,勒索病毒雖然會進入沙箱中執行,並且在沙箱中將檔案加密,但是實際環境中跟病毒檔同個資料夾的檔案仍無法避免遭加密的命運,這是比較可惜的部分。

執行郵件內js附件檔後,進入虛擬化沙箱:

通知遭病毒感染並引導付贖金的網頁:

桌布被強制更換:

實際環境與病毒檔同資料夾內的資料仍遭加密: